新人来爆破里诺进销存(SQL网络版)V6.96+去暗桩

(编辑:jimmy 日期: 2026/3/8 浏览:2)

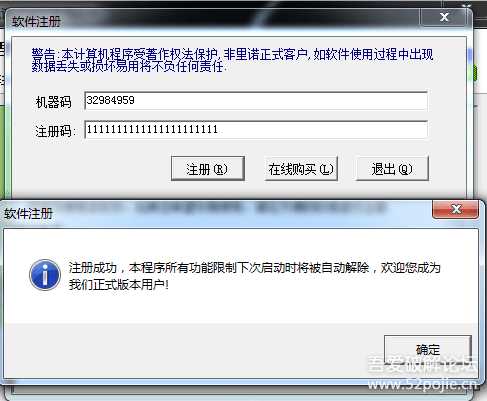

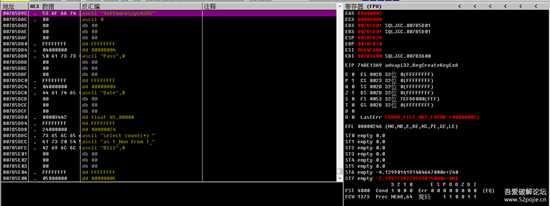

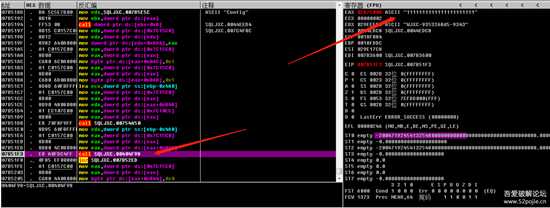

里诺进销存管理软件(SQL网络版)V6.96,打开,注册,输入假码,会提示成功,很明显有重启验证。

1.png

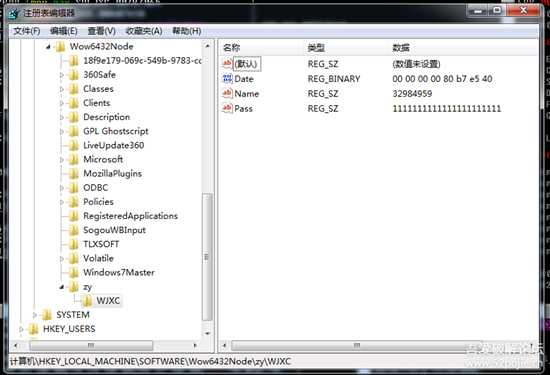

打开注册表检查,发现这里有机器码,注册码,如果注册码校验成功就是已注册状态。不会提示注册。

3.png

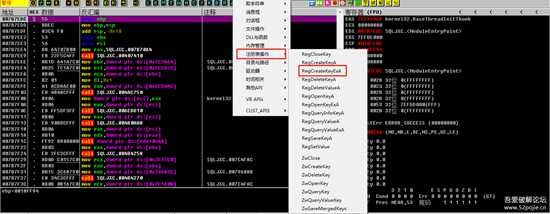

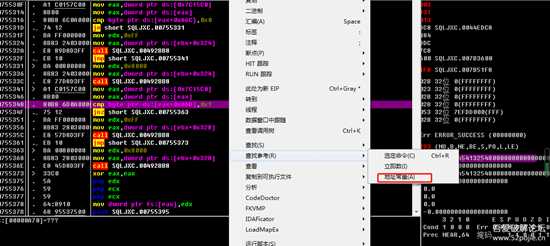

下面我们用oD截入,在注册表下一个断点

2.png

运行到注册表位置,右键,反汇编窗口跟随

4.png

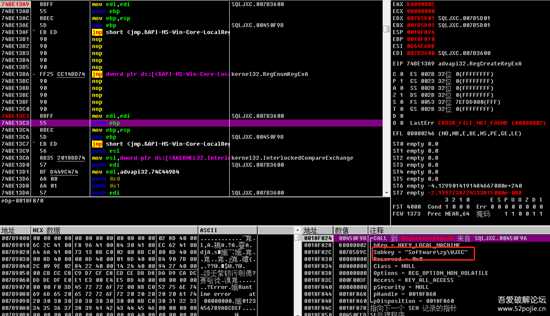

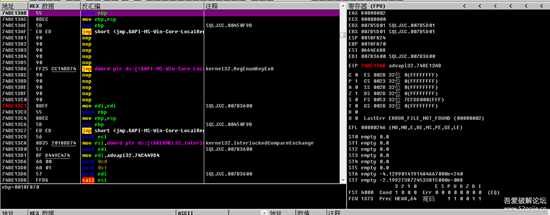

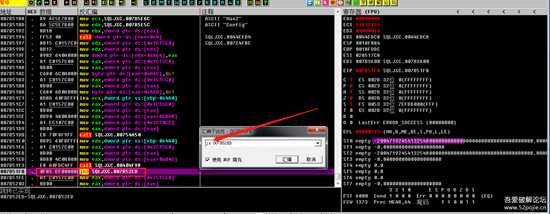

按ALT+F9,或执行到用户代码

5.png

6.png

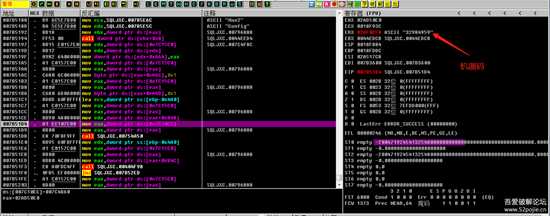

出现机器码

8.png

出现真码 ,这个真码输入注册表或用于注册就会成功。

9.png

真码与假码的对比,那么这个call就是关键call,jnz,就是关键跳。

7.png

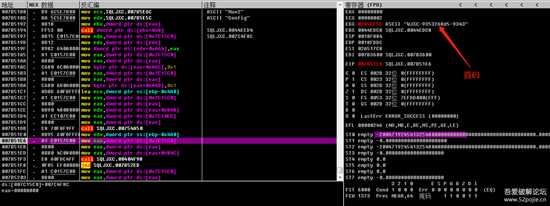

我们把jnz改成je,

10.png

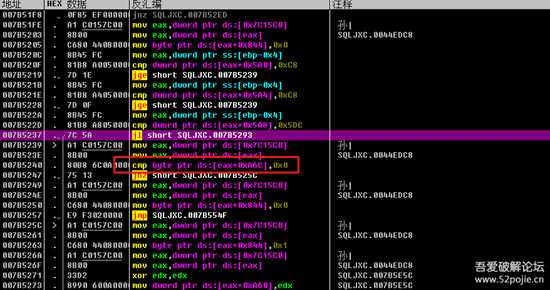

找到007B5240 . 80B8 6C0A0000>cmp byte ptr ds:[eax+0xA6C],0x0,右键查找常量

image.png

将标出的1改为0,解决第一个红块

13.png

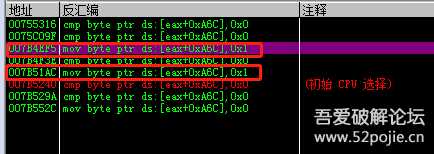

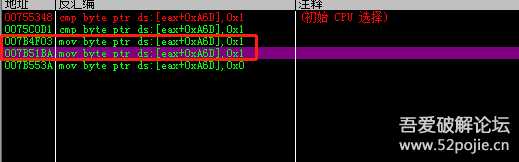

找到00755348 |. 80B8 6D0A0000>cmp byte ptr ds:[eax+0xA6D],0x1 右键查找常量

15.png

将标出的的位置将1改为0,解决第二个红块

。

16.png

然后将文件保存,暗桩去除

image.png